Microsoft waarschuwt: HTML-smuggling

Is de gevoelige informatie van jouw organisatie beschermd tegen hackers? Als je perimeterbeveiligingscontroles gebruikt, zoals een proxy of e-mail gateways, is het oppassen geblazen. Microsoft waarschuwt in een recente blog namelijk voor HTML-smuggling. HTML-smuggling is een nieuwe en geavanceerde manier waarop hackers je computer binnendringen en persoonlijke informatie stelen. In de blog vertelt Microsoft dat de organisatie in mei voor het eerst HTML-smuggling technieken identificeerde. Deze aanvalstechniek groeide binnen enkele maanden uit tot een veelgebruikte manier waarop hackers malware installeren op de systemen van banken en andere bedrijven. Als je jouw informatie veilig wil houden, is het belangrijk dat je weet hoe HTML-smuggling werkt en wat je er tegen kunt doen. Dat lees je hier!

Wat is HTML-smuggling?

HTML-smuggling is een zorgwekkende aanvalstechniek die wordt gebruikt voor gerichte aanvallen en banking malware. “Smuggling” is Engels voor smokkelen. Hackers gebruiken HTML-smuggling om malware op je computer te downloaden door gevaarlijke links of scripts in HTML-bestanden te smokkelen. Doordat de malware niet in het bestand zelf aanwezig is, herkennen firewalls en e-mail beveiligingstechnieken deze bestanden niet als gevaarlijk. Op die manier passeren hackers met deze aanvalstechniek perimeterbeveiliging, zoals firewalls.

HTML-smuggling is een zorgwekkende aanvalstechniek die wordt gebruikt voor gerichte aanvallen en banking malware. “Smuggling” is Engels voor smokkelen. Hackers gebruiken HTML-smuggling om malware op je computer te downloaden door gevaarlijke links of scripts in HTML-bestanden te smokkelen. Doordat de malware niet in het bestand zelf aanwezig is, herkennen firewalls en e-mail beveiligingstechnieken deze bestanden niet als gevaarlijk. Op die manier passeren hackers met deze aanvalstechniek perimeterbeveiliging, zoals firewalls.

De aanvallers sturen je dus geen bestand met malware. In plaats daarvan gebruiken zij legitieme HTML5 en Javascript bestanden om kwaadaardige scripten te verbergen. Dit is het smokkelgedeelte. Wanneer je het bestand opent, wordt het kwaadaardige script door je browser gedecodeerd. Het bestand wordt dan gedownload en geconstrueerd op het systeem. Omdat de malware lokaal gebouwd wordt, gaat deze niet direct door het netwerk. Hierdoor kunnen firewalls je niet beschermen. E-mail gateways, proxyservers (een computer die tussen een gebruiker en het internet in staat) en andere perimeterbeveiliging, zoals een antivirus of windows firewall controleren namelijk op verdachte bijlagen en patronen. Maar de HTML-bestanden en Javascript bestanden bevatten zelf geen malware. Ze zien er dus helemaal niet verdacht uit voor je beveiligingssoftware.

Malware kan in verschillende vormen voorkomen. Microsoft stelt dat er verschillende payloads (virussen) gebruikt worden, waaronder banking malware en remote access Trojans (RATs). De hackers stelen op deze manier je informatie. Deze informatie gebruiken zij bijvoorbeeld om je later ransomware te sturen, een soort malware die je informatie vasthoudt totdat je de hacker betaalt om alles terug te krijgen.

Door het smokkelen van een kwaadaardig script in een persoonlijke boodschap gaat er bij jou en je beveiligingssysteem geen belletje rinkelen

Hoe werkt HTML-smuggling?

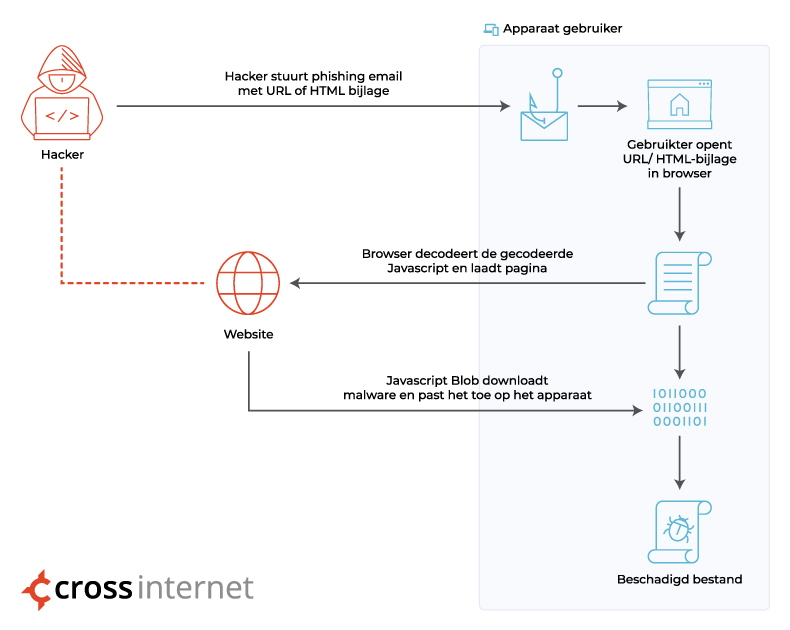

Bij HTML-smuggling worden legitieme Javascript- en HTML5-functies gebruikt om kwaadaardige bestanden te genereren. Microsoft heeft vastgesteld dat het HTML5 downloadkernmerk voor anchor tags en Javascript Blobs gebruikt worden om payloads (schadelijke malware) te downloaden op systemen.

HTML5 is een opmaak taal, waarbij er gebruik wordt gemaakt van zogenaamde tags en teksten om de structuur van een pagina te bepalen. Kortweg gezegd is HTML een code die gebruikt wordt om een website bouwen. In het geval van HTML smuggling wordt er met behulp van HTML5 een bestand automatisch gedownload wanneer je op een link klikt. Je hoeft dus enkel op een link te klikken om de hackers via een download toegang te geven tot je computer. Het bestand dat je downloadt, passeert door het “smokkelen” je beveiling. Zelf ben je je er waarschijnlijk niet van bewust dat je een gevaarlijk bestand gedownload hebt. De naam van het bestand is de naam van de href-tag. Hackers kunnen het bestand op deze manier elke naam geven die ze maar willen.

HTML smuggling via Javascript Blobs

HTML-smuggling kan ook voorkomen door middel van Javascript Blobs. Een Blob is een object die bestaat uit de geëncodeerde data van een bestand. Een Javascript API ontvangt deze data en construeert een URL. Wat dit voor jou betekent, is dat jij niet op een link hoeft te klikken om het bestand te downloaden. Het bestand wordt automatisch gedownload en op je browser geconstrueerd. De Blob zelf bevat geen verdachte data dat gedetecteerd kan worden.

Hoe werkt dat? De hacker stuurt je een link of bestand. Jij opent de link of het bestand in je webbrowser. De geëncodeerde Javascript wordt door je browser gedecodeerd. Hierdoor wordt een webpagina geladen. Deze pagina bevat een Javascript Blob. De Javascript Blob downloadt malware en construeert deze op je systeem. Beveiligingssystemen hebben niks gedetecteerd en het enige dat jij hebt gedaan is een schijnbaar veilige link of veilig bestand geopend. Zo simpel is het voor hackers om jouw informatie door middel van HTML-smuggling te stelen.

HTML-smuggling voorbeeld

Dit klinkt misschien allemaal wat lastig of technisch. We kijken daarom naar een voorbeeld van hoe HTML-smuggling werkt.

Een van de meest voorkomende smokkelmethoden is via een e-mail, maar er zijn ook andere manieren waarop je aangevallen kunt worden.

- Je ontvangt een e-mail met een HTML-bestand.

- Je e-mail gateway controleert of HTML-bestanden toegestaan zijn. Meestal is dat het geval. Je e-mail gateway ziet dan geen probleem.

- Je opent het HTML-bestand in je browser.

- De browser verwerkt het bestand.

- Het gesmokkelde bestand wordt opgeslagen op je computer. Het kan dat je het bestand handmatig moet downloaden. Maar zoals we eerder zagen, is het tevens mogelijk dat het bestand automatisch gedownload wordt.

De kwaadaardige code gaat dus helemaal niet door een proxyserver, maar wordt lokaal op je browser geconstrueerd. Het bestand ziet er veilig uit, waardoor e-mail gateways de e-mails niet tegenhouden. Maar waarom zou je op een gevaarlijke link klikken of een gevaarlijk bestand openen? Daar zorgen de hackers voor door middel van spear phishing.

HTML-smuggling en Spear Phishing

HTML-smuggling wordt vaak gebruikt in combinatie met spear phishing. Phishing ken je waarschijnlijk wel. Je krijgt een e-mail waarin bijvoorbeeld staat dat je je wachtwoord moet veranderen. Je klikt op de link in de e-mail en gaat naar een nepwebsite, welke eruit ziet als de echte website. Je voert persoonlijke informatie in. De hackers hebben deze informatie nu.

HTML-smuggling wordt vaak gebruikt in combinatie met spear phishing. Phishing ken je waarschijnlijk wel. Je krijgt een e-mail waarin bijvoorbeeld staat dat je je wachtwoord moet veranderen. Je klikt op de link in de e-mail en gaat naar een nepwebsite, welke eruit ziet als de echte website. Je voert persoonlijke informatie in. De hackers hebben deze informatie nu.

Spear phishing lijkt op phishing. Het verschil heeft betrekking op de ontvanger van de e-mail met de gevaarlijke link. Hackers sturen spear phishing e-mails naar specifieke personen. Ze verzamelen informatie over een bepaalde persoon. Op die manier kunnen zij een persoonlijke e-mail versturen met de naam van iemand die deze persoon kent. De link of het bestand open of download je, omdat je de e-mail vertrouwt. Bij een combinatie tussen spear phishing en HTML-smuggling, bevat de link of het bestand gesmokkelde malware.

Waarom is deze combinatie effectief?

Microsoft zag deze strategie voor het eerst in mei toen NOBELIUM met een e-mailcampagne SolarWinds aanviel. Zij gebruikten spear phishing e-mails met HTML-bestanden. Wanneer het bestand geopend werd, werd de malware gedownload. Later constateerde Microsoft soortgelijke aanvallen, waarin RATs en Trickbots gebruikt werden. Zowel Trickbots als Rats, zoals AsyncRAT en NJRAT, geven de hackers toegang tot de back-end van het systeem. Zij kunnen op die manier controle krijgen over het gehele systeem van een organisatie.

HTML-smuggling is enorm effectief in combinatie met spear phishing. Juist omdat een e-mail ogenschijnlijk afkomstig is van een bekend bedrijf of persoon, worden deze berichten door veel mensen vertrouwd. Mede doordat de code gesmokkeld wordt, gaat er bij jezelf én het beveiligingssyteem geen belletje rinkelen dat er daadwerkelijk gevaar is. En vaak als je het opmerkt, is het al te laat.

Hoe kan je HTML-smuggling voorkomen?

Je ziet dus waarom HTML-smuggling zo zorgwekkend is. De beveiligingssystemen waarop je tot nu kon vertrouwen, werken niet tegen deze geavanceerde aanvalstechniek.

Je wil Javascript natuurlijk niet uitschakelen. Je hebt Javascript namelijk vaak nodig. We zagen dat de Javascript vaak geobfusceerd wordt. Hierdoor zie je aan het bestand dus niets verdachts. Maar obfuscatie wordt voor verschillende legitieme redenen gebruikt. Geobfusceerde Javascript blokkeren is dus ook niet praktisch. Wat kun je dan wel doen?

Gelukkig voorziet Microsoft ons van een aantal manieren waarop je HTML-smuggling kunt voorkomen. Dit doe je bijvoorbeeld door de malware tegen te houden nadat de gesmokkelde code je perimeterbeveiliging gepasseerd heeft.

Een aantal oplossingen die Microsoft noemt, zijn:

- Netwerksegmentatie toepassen om horizontale spreiding binnen het netwerk te voorkomen

- Maak gebruik van de “veilige links” en “veilige bestanden” functies in Microsoft Defender voor Office 365

- Maak gebruik van Microsoft Windows Attack Surface Reduction. Dit is een functie van Microsoft Defender ATP, welke op het OS-niveau functies limiteert die vaak misbruikt worden, zoals geobfusceerde scripts of MS Office-toepassingen die onderliggende processen voortbrengen.

- Je kunt je proxy en firewall controleren en voorkomen dat er door servers willekeurige verbindingen gemaakt worden om bestanden te downloaden.

- Gebruik Microsoft Defender Antivirus. Je kunt “cloud protection”, ofwel cloud-geleverde bescherming dan inschakelen. Door middel van machine-learning en kunstmatige intelligentie, detecteert cloud protection nieuwe dreigingen snel.

- HTML-smuggling werkt alleen als de ontvanger een bestand downloadt of op een link klikt. Door jouw personeel te informeren, kun je malware-infecties voorkomen. Zonder interactie met de gebruiker kan HTML-smuggling namelijk niet tot stand komen.

Er zijn dus een aantal dingen die je kunt doen om je tegen HTML-smuggling te beschermen. Aanvalstechnieken ontwikkelen zich snel. Het dus belangrijk dat je op de hoogte blijft van deze ontwikkelingen en de updates met betrekking tot cybersecurity.

Verklein de online gevaren voor jouw onderneming

Cross Internet maakt je bewust

Bij Cross Internet begrijpen wij hoe belangrijk de veiligheid van jouw website, webshop en CRM systemen is. Wij nemen cybersecurity voor onszelf en vooral voor onze klanten dan ook enorm serieus. Wil jij jouw gevoelige data beschermen tegen HTML-smuggling en andere aanvallen? Dan helpt Cross Internet jou! Wij zetten onze jarenlange ervaring en expertise in om jou van een veilige digitale omgeving te kunnen verzekeren. Hiervoor bieden wij jou verschillende diensten aan, waaronder maandelijkse veiligheidschecks van zowel jouw data als die van jouw klanten en interne veiligheidschecks onder het personeel.

Ontdek onze diensten en bescherm wat voor jou belangrijk is:

- Web applicatie vulnerability.

Wij bieden periodiek of eenmalig een geautomatiseerde scan aan die controleert op kwetsbaarheden in je webapplicatie. - Interne vulnerability scanning.

Kies voor de meest uitgebreide controle die jouw interne netwerk continu screent. - Web applicatie penetratie test.

Schakel onze security specialisten in om uitgebreid onderzoek te doen en kwetsbaarheden binnen je webapplicatie op te sporen. - Security Awareness test.

Zet deze test in om te controleren of jouw medewerkers op de hoogte zijn van veiligheidsbedreigingen op het internet.

Na onze check pakken wij problemen of verdachte zaken direct aan. Bij Cross Internet proberen wij op deze manier een veilige omgeving te garanderen voor webshops en websites. Neem contact met ons op voor meer informatie en ontdek de mogelijkheden!